Nun, da Sie wissen, wie Sie auf Netzwerkebene verfolgt werden, was können Sie mit Ihrem Telefon tun, um Ihren Fußabdruck zu verringern? Ich erkläre Ihnen Schritt für Schritt, was Sie tun müssen, damit Ihr Telefon nicht länger wie üblich ein Spion in Ihrer Tasche ist.

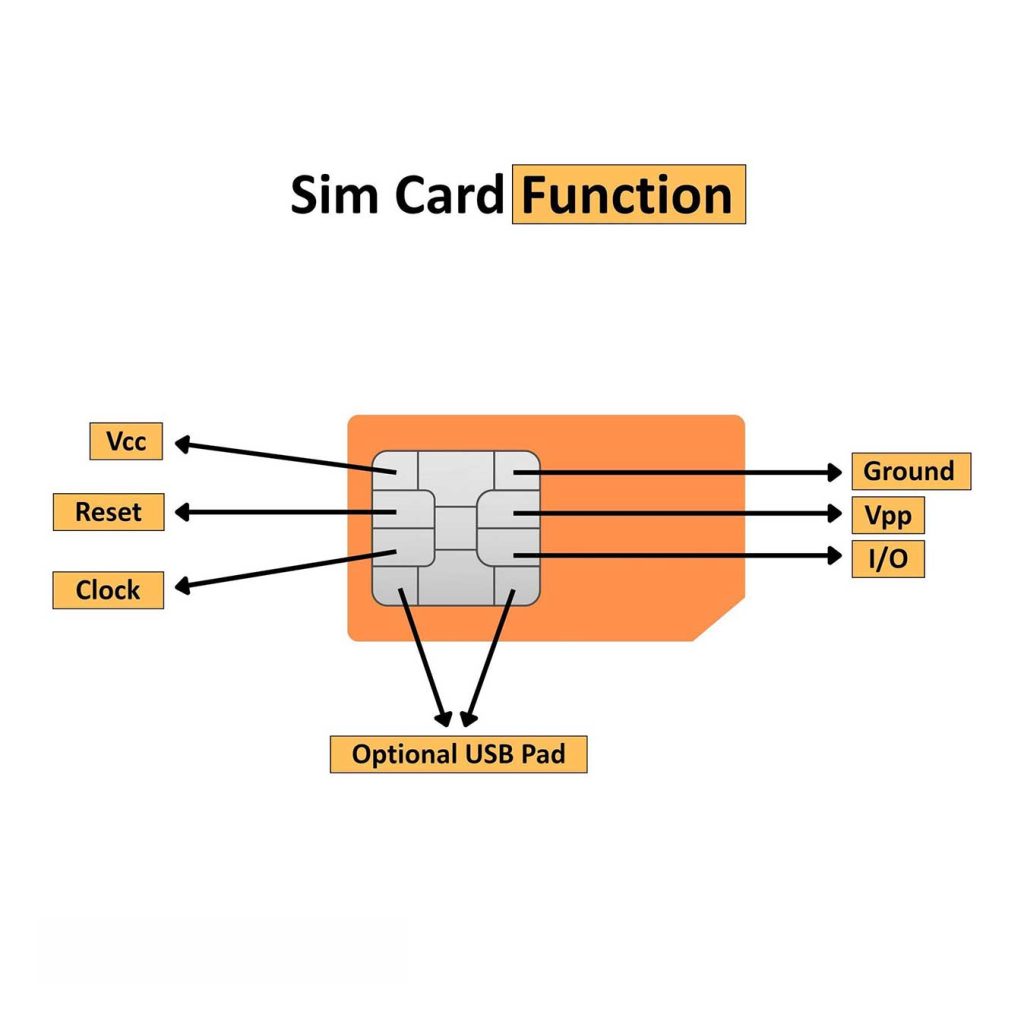

Erstens wird dringend empfohlen, keine SIM-Karten direkt in Ihrem Gerät zu verwenden. Ziehen Sie stattdessen die Verwendung eines Routers in Betracht, um ein viel besseres Erlebnis zu haben. Unser Secure Portable Router 4G E750V2, der über eine VPN-Verschlüsselung verfügt, ist zum Beispiel eine ausgezeichnete Wahl, um sowohl Sicherheit als auch Konnektivität zu gewährleisten. Mit diesem Router können Sie Ihre Online-Sicherheit erhöhen und gleichzeitig einen nahtlosen Internetzugang auf mehreren Geräten genießen.

Ihr Browser verfolgt Sie mehr, als Sie vielleicht denken. Die meisten Webbrowser sammeln mithilfe von Cookies und anderen Tools Daten über Ihre Online-Aktivitäten. Diese Informationen können Werbetreibenden und anderen Ihre Gewohnheiten und Ihren Browserverlauf zeigen. Um Ihre Privatsphäre vor diesem Tracking zu schützen, haben wir ein Premium-VPN auf Ihrem Gerät eingerichtet, das Ihre Internetverbindung verschlüsselt und unerwünschte Überwachung verhindert. Um Ihre Privatsphäre zu schützen, haben wir außerdem einige Funktionen zur Bildschirmaufzeichnung im Browser deaktiviert, so dass keine Screenshots Ihres Browserfensters gemacht werden können. Dies trägt dazu bei, dass Ihre Online-Aktivitäten vertraulich bleiben. Außerdem können Sie den TOR-Browser auf Ihrem Gerät verwenden, um beim Surfen im Internet zusätzliche Anonymität und Sicherheit zu gewährleisten.

Aber Ihr Telefon... es verrät Sie.

Es weiß, wo Sie sind, mit wem Sie sprechen, wann Sie schlafen, was Sie wollen und was Sie fürchten.

Das bedeutet, dass es möglicherweise Ihre Aktivitäten und persönlichen Gewohnheiten an Dritte weitergeben kann. Auch wenn es ausgeschaltet ist, sammelt es weiterhin Daten. Aber Sie sind nicht an dieses System gebunden. Durch einfache Anpassungen Ihrer Einstellungen können Sie Ihre Privatsphäre erheblich verbessern.

Sie können die Kontrolle zurückgewinnen.

Das Ideal: Cryptvice sicheres Cryptphone + Crypthub sicherer tragbarer Router

Es ist die privateste Kombination, die man heutzutage bekommen kann, und was haben wir getan, um Ihre Verfolgung zu reduzieren?