Maintenant que vous savez comment ils vous traquent au niveau du réseau, que pouvez-vous faire avec votre téléphone pour réduire votre empreinte ? Je vais vous expliquer étape par étape ce dont vous avez besoin pour que votre téléphone cesse d'être un espion dans votre poche comme d'habitude.

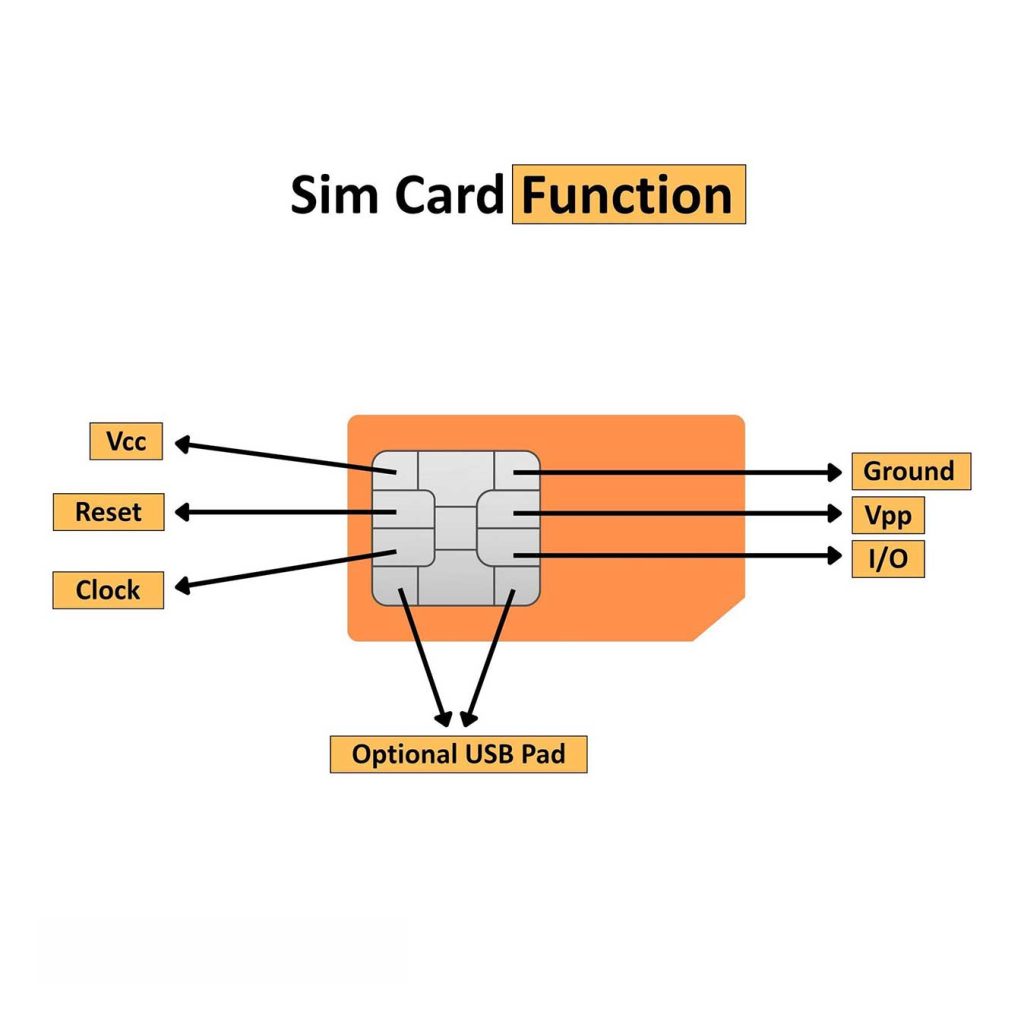

Tout d'abord, il est fortement recommandé de ne plus utiliser les cartes SIM directement dans votre appareil. Envisagez plutôt d'utiliser un routeur pour une meilleure expérience. Par exemple, notre routeur portable sécurisé 4G E750V2, qui dispose du cryptage VPN, est un excellent choix pour maintenir à la fois la sécurité et la connectivité. En utilisant ce routeur, vous pouvez améliorer votre sécurité en ligne tout en bénéficiant d'un accès Internet transparent sur plusieurs appareils.

Votre navigateur vous suit plus que vous ne le pensez. La plupart des navigateurs web collectent des données sur vos activités en ligne à l'aide de cookies et d'autres outils. Ces informations peuvent indiquer aux annonceurs et à d'autres personnes vos habitudes et votre historique de navigation. Pour protéger votre vie privée de ce suivi, nous avons mis en place un VPN premium sur votre appareil qui crypte votre connexion Internet et empêche toute surveillance indésirable. Nous avons également désactivé certaines fonctions d'enregistrement d'écran dans le navigateur afin d'améliorer encore votre confidentialité, de sorte qu'aucune capture d'écran de la fenêtre de votre navigateur ne peut être effectuée. Cela permet de préserver la confidentialité de vos activités en ligne. En outre, vous pouvez utiliser le navigateur TOR sur votre appareil pour bénéficier d'un anonymat et d'une sécurité accrus lorsque vous naviguez sur l'internet.

Mais votre téléphone... il vous trahit.

Il sait où vous êtes, à qui vous parlez, quand vous dormez, ce que vous voulez et ce que vous craignez.

Cela signifie qu'il peut potentiellement révéler vos activités et vos habitudes personnelles à des tiers. Même désactivé, il continue à collecter des informations, mais vous n'êtes pas lié à ce système. En modifiant simplement vos paramètres, vous pouvez améliorer considérablement la protection de votre vie privée.

Vous pouvez reprendre le contrôle.

L'idéal : Cryptphone sécurisé Cryptvice + routeur portable sécurisé Crypthub

C'est la combinaison la plus privée que l'on puisse obtenir de nos jours et ce que nous avons fait pour réduire votre traçage ?